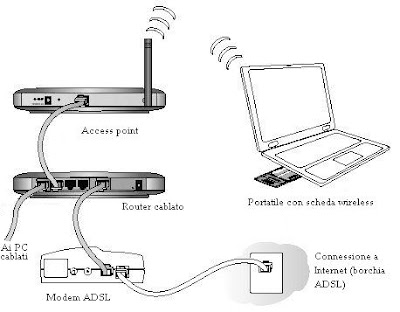

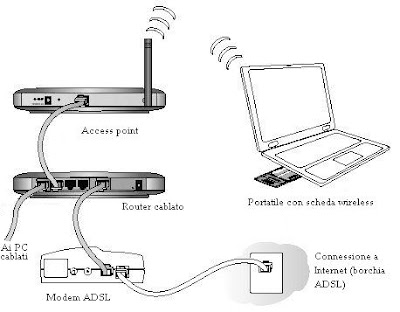

Para crear una red inalámbrica por lo general se utiliza una configuración de "estrella": cada equipo se conecta a un punto central, llamado el punto de acceso. Hay otras detalles como los routers inalámbricos y puentes, que tienen funciones similares, pero todos ellos apuntan a simplificar la forma genérica del llamado

punto de acceso. El punto de acceso se conecta a la red cableada y / o Internet.

A continuación se muestra los elementos involucrados necesarios para establecer una conexión, usando para ello una laptop.

Limitaciones- La conexión inalámbrica, sin embargo, es más lenta que con cable.

- Las tarjetas inalámbricas que siguen el estándar 802.11g llegan a los 54 Mbits por segundo en condiciones óptimas, mientras que la conexión por cable por lo general tiene una capacidad de 100 Mbits por segundo.

- El problema es que las "condiciones óptimas" son muy raras. Sólo que hay en medio un par de paredes y por lo tanto se degrada la calidad de la señal, y como consecuencia la conexión se ralentiza considerablemente. Es suficiente para navegar por Internet, pero no para transferir archivos de gran tamaño de un ordenador a otro.

El otro problema es el alcance limitado- Los manuales de los equipos comerciales muestran un alcance máximo de 150 metros en interiores, pero en realidad resulta difícil para conectar una computadora en un cuarto ubicado a pocos metros de distancia del punto de acceso. La señal no alcanza a cubrir todo mi jardín: solo alcanza unos cinco o seis metros fuera del perímetro de la casa, y luego se deteriora hasta el punto de ser inutilizable.

- El alcance también se ve afectado por el hecho de que casi todas las tarjetas inalámbricas trabajan a 2,4 GHz, que es la misma frecuencia en la que trabajan muchos de los teléfonos inalámbricos y hornos microondas. Si a su vez uno de estos dispositivos esta funcionando, la interferencia es tal que la conexión se cae o se desacelera aún mas.

- Dos equipos que han demostrado ser una fuente inesperada de los trastornos son las bolas de plasma (los adornos que consiste en una esfera de cristal en el que se forman un rayo de alto voltaje), ocasiona un derrumbe completo la conexión inalámbrica (señal a cero), y el lavaplatos cuando su motor está en marcha, el alcance de la señal cae a seis o siete metros de la antena del punto de acceso.

PeligrosEl problema es que la comodidad que brinda una conexión inalámbrica no está exenta de riesgos. De conformidad con las leyes de la física, la red de radio se transmite por unas pocas decenas de metros en todas direcciones, y también fuera de casa, y luego se interrumpe.

Con una conexión inalámbrica, un intruso puede entrar en mi red sin siquiera molestarse en entrar en mi casa. Se sienta en su auto en la calle de al lado, con un ordenador portátil común y con el software adecuado (fácilmente descargables desde Internet), y se conecta a la computadora, lee mis datos y cierra la conexión a Internet. Es s el crimen perfecto.

Soluciones de seguridad

La señal de la red inalámbrica se puede proteger mediante cifrado. Los fabricantes de las tarjetas inalámbricas han incorporado en las mismas un sistema de cifrado llamado WEP.

Cambiar la dirección IP del punto de acceso

Los puntos de acceso por lo general tienen una dirección IP por defecto. Los intrusos saben estas direcciones IP están estandarizados, por lo que simplemente van a tratar de acceder a su punto de acceso. Para esto debe cambiar la dirección IP del punto de acceso.

Comprobación de la dirección MAC

Cada tarjeta de red (inalámbrica o no) tiene su propio "número de serie", que se llama dirección MAC. Los puntos de acceso puede ser configurados para aceptar conexiones únicamente de las tarjetas que tienen una determinada dirección MAC. Esto hace que sea muy difícil que un intruso penetre la red, ya que primero debe conocer las direcciónes MAC permitidas. No es imposible, pero es una molestia que desalienta a la mayoría de los atacantes.

Por lo tanto, es conveniente verificar el control de las direcciónes MAC.

Sin DHCP

El DHCP es un sistema que simplifica la gestión de la red de forma automática asignando una dirección IP a cada máquina conectada a la red. Esto es útil en un entorno con cable, pero es peligroso en un entorno inalámbrico, ya que asigna una dirección IP automáticamente, incluso a los intrusos.

A continuación, debe desactivar el DHCP en el punto de acceso y asignar direcciones manualmente a cada tarjeta inalámbrica.

Tenga en cuenta, sin embargo, que un intruso lo suficientemente inteligente puede evitar esto (lo suficiente para que adivine el rango de direcciones IP que se utilizan, generalmente 192.168.0 .*). Pero ese es el concepto: crear una serie de obstáculos que pueden superarse de forma individual, pero su acumulación es un dolor de cabeza para el intruso.

Cambiar el SSID

La red inalámbrica tiene su propio identificador llamado SSID, las tarjetas inalámbricas son capaces por sí mismas de saber a donde conectarse. La mayoría de los dispositivos inalámbricos se ha configurado en la fábrica para su uso, tales como SSID, el nombre del fabricante.

A continuación, poner otro obstáculo en las ruedas del intruso es cambiar el SSID. Recuerde que debe cambiar el SSID en todos los adaptadores de red y puntos de acceso. Otra manera de interceptar el SSID, aunque más laborioso, es usando un SSID como su contraseña u otra información confidencial. No utilice su nombre como el SSID o el nombre de la empresa.

WEP? Pero sí, no hace daño

El WEP actualmente es un colador, pero todavía sirve como una barrera entre su red y los intrusos. Por lo tanto, debe funcionar con todas las otras contramedidas, y el nivel más alto posible (por lo general de 128 bits), pero ten cuidado: no utilizar las claves predefinidas.

Estas claves predefinidas, de hecho, son los mismas para todos los dispositivos inalámbricos del mismo fabricante y por lo tanto son muy bien conocidos. Si los usa, el intruso tendrá una forma limpia de entrar a su red.

Algunos dispositivos móviles le permiten elegir entre WEP y WEP obligatoria como opción, es decir para aceptar conexiones cifradas, y las conexiones sin cifrar, o aceptar sólo aquellas cifrados. Si usted tiene esta opción, elija la WEP, que rechazan los intentos de conectarse a las tarjetas inalámbricas sin WEP.

La red cuando no esta en uso

Puede parecer un consejo bastante trivial, pero es una de las contramedidas tan obvia que pocas veces se tienen en cuenta: se apaga cuando no se use la red inalámbrica en su control. Si la red inalámbrica no está en ejecución, el atacante no tiene manera de usarlo y tienen menos tiempo para entrar en él cuando no estamos en casa.

Esto también tiene el beneficio secundario de reducir su exposición a las ondas de radio emitidas por cada dispositivo inalámbrico. No hay ninguna prueba seria de que estos campos electromagnéticos sean nocivos, pero en la duda, si se puede evitar mejor.

Recursos compartidos de Windows

Si usas Windows, usted debe poner una contraseña en los recursos compartidos.

Seguridad Física

Este es un aspecto regular de la seguridad de la red inalámbrica en relación a sus vecinos. Es importante asegurarse de que la señal de radio sale lo menos posible del edificio. Si no hay ningún signo exterior en el edificio, el atacante no sólo no tiene nada que aferrarse: ni se puede saber que usted tiene una red inalámbrica.

No es difícil de bloquear la señal de radio desde el exterior lo suficiente para inutilizarla. Lo primero que debe hacer es colocar el punto de acceso en el centro del área a cubrir y lo más lejos posible de las paredes exteriores. El segundo es para proteger el punto de acceso en direcciones que no se cubren. Por ejemplo, si coloca un punto de acceso cerca de una pared exterior, poner una hoja de metal entre el punto de acceso y la pared (también cerca del punto de acceso por medio 'de la pantalla) se refleja la señal de radio y le impiden ir a la parte exterior del edificio.

Por último, no se olvide de la tercera dimensión. La señal de radio no se transmite sólo horizontal sino también vertical.

Trucos avanzadosLo que he descrito hasta ahora es un método básico para la seguridad de las redes inalámbricas domésticas normales, pero puede hacer mucho más:

- No se puede separar el cableado de la red inalámbrica, interponiéndose entre las dos redes es un firewall de hardware o software. El servidor de seguridad, permite el acceso inalámbrico a las máquinas de la red por cable sólo bajo ciertas condiciones, puede configurar a su gusto, por ejemplo, puede permitir el acceso a Internet mediante red inalámbrica o con cable en el servidor Web, pero no los recursos compartidos (discos e impresoras).

- Puede utilizar una gama estándar de direcciones IP. Normalmente, las redes locales utilizan las direcciones en el rango 192.168.1.x, donde x está comprendido entre 0 y 254 (que también sería el 255, pero esta se reserva). El intruso sabe, y configurar su tarjeta inalámbrica para utilizar el mismo rango. Pero si se utiliza otro rango, el intruso se desplaza (no siempre, pero lo suficiente como para hacerle la vida difícil.) Advertencia: Si su red local está conectada a Internet, no se puede utilizar un rango de direcciones, ¿por qué entrar en conflicto con las direcciones utilizadas por el resto de Internet. Las opciones permitidas son 192.168.xx, 10.xxx, y 172.16.0.0 a 172.31.255.255.

Autor: ESCRITOR DE LETRAS

Comentarios

Publicar un comentario

Se agradece hacer comentarios exclusivamente sobre el tema leído. Cualquier otro será anulado.